CONCEPTOS BÁSICOS SOBRE REDES DE COMPUTADORES

La red informática nombra al

conjunto de computadoras y otros equipos interconectados, que comparten información, recursos y servicios. Puede a su vez dividirse en diversas

categorías, según su alcance (red de área local o LAN, red de área

metropolitana o MAN, red de área amplia o WAN, etc.), su método de conexión

(por cable coaxial, fibra óptica, radio, microondas, infrarrojos) o su relación

funcional (cliente-servidor, persona a persona), entre otras. Las redes están compuestas po varios tipos de elementos, comenzando por el:

SERVIDOR

Es la computadora central que nos permite compartir recursos y es donde se encuentra alojado el sistema operativo de red. Controla también el acceso a los recursos

comunes como son las impresoras y las unidades de almacenamiento.

ESTACIÓN DE TRABAJO

En ocasiones llamadas nodos, pueden ser computadoras

personales o cualquier terminal conectada a la red. Se trabaja con sus propios

programas o aprovecha las aplicaciones existentes en el servidor.

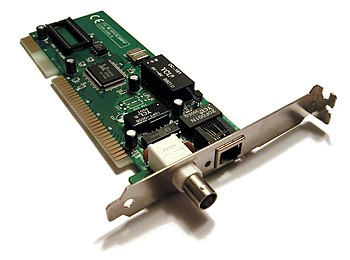

TARJETA INTERFACE

Proporciona la conectividad de la terminal o usuario de la

red física, ya que maneja los protocolos de comunicación de cada topología

específica.

CABLEADO O MEDIO

Puede

considerarse como parte del Hardware, puesto que es el medio físico a través

del cual viajan las señales que llevan datos entre las Estaciones de la Red.

SISTEMA OPERATIVO DE RED

Es el programa que permite el control de la red

y reside en el servidor.

SWITCHS

Es un dispositivo digital de lógica de interconexión de

redes de computadores que opera en la capa 2 (nivel de enlace de datos) del

modelo osi: su función es interconectar 2 o mas segmentos de red, de manera

similar a los puentes (bridges), pasando datos de un segmento a otro de acuerdo

con la dirección Mac de distinto de las tramas en la red.

PUENTE

Es un dispositivo de interconexión de redes

de ordenadores que opera en la capa2 (nivel de enlace de datos) del modelo osi.

Este interconecta 2 segmentos de red haciendo el pasaje de datos de una red

hacia otra, con base en la dirección física de destino de cada empaque. Un

bridge conecta 2 segmentos de red como una sola red usando el mismo protocolo

de establecimiento de red.

RUTEADOR: es un dispositivo de propósito general diseñada

para segmentar la red, con la idea de limitar trafico de brodcast y

proporcionar seguridad, control y redundancia entre dominios individuales de

brodcast, también puede dar servicio de firewall y un acceso económico a una

WAN.

La topología de las redes es el mapa físico o lógico de una red para intercambiar datos.

En otras palabras, es la forma en que está diseñada la red, sea en el plano

físico o lógico. El concepto de red puede definirse como "conjunto de

nodos interconectados". Un nodo es el punto en el que una curva se

intercepta a sí misma. Lo que un nodo es concretamente, depende del tipo de

redes a que nos referimos.

existen varios tipos de redes

PUNTO A PUNTO

Esta conexión es muy útil si se desea enviar información

entre una computadora a otra.

MALLA

Facilita el envió de información entre dos o más

computadoras, como por ejemplo una oficina en un piso

ESTRELLA

Al igual que la red en malla esta se utiliza para conectar maquinas entre sí, un sencillo ejemplo de cómo utilizar esta red seria en un sala de informática o un cibercafé.

ÁRBOL

Se utiliza para interconectar varias computadoras entre pisos, o en algunos casos entre un edificio a otro.

Ejemplo: Las computadoras de una oficina en un primer piso conectadas a las del segundo piso.

Existen varios tipos de redes:

PAN

(personal area network). Es una red conformada por una

pequeña cantidad de equipos, establecidos a una corta distancia uno de otro.

Esta configuración permite que la comunicación que se establezca sea rápida y

efectiva.

LAN

(local area network). Esta red conecta equipos en un área

geográfica limitada, tal como una oficina o edificio. De esta manera se logra

una conexión rápida, sin inconvenientes, donde todos tienen acceso a la misma

información y dispositivos de manera sencilla.

MAN

(metropolitan area network). Ésta alcanza una área geográfica

equivalente a un municipio. Se caracteriza por utilizar una tecnología análoga

a las redes LAN, y se basa en la utilización de dos buses de carácter

unidireccional, independientes entre sí en lo que se refiere a la transmisión

de datos.

WAN

(wide area network). Estas redes se basan en la conexión de

equipos informáticos ubicados en un área geográfica extensa, por ejemplo entre

distintos continentes. Al comprender una distancia tan grande la transmisión de

datos se realiza a una velocidad menor en relación con las redes anteriores.

Sin embargo, tienen la ventaja de trasladar una cantidad de información mucho

mayor. La conexión es realizada a través de fibra óptica o satélites.

WLAN

(Wireless Local Area Network). Es un sistema de transmisión

de información de forma inalámbrica, es decir, por medio de satélites,

microondas, etc. Nace a partir de la creación y posterior desarrollo de los

dispositivos móviles y los equipos portátiles, y significan una alternativa a

la conexión de equipos a través de cableado.

SAN

(Red de área de almacenamiento). Una SAN es una red dedicada al almacenamiento que está

conectada a las redes de comunicación de una compañía. Además de contar con

interfaces de red tradicionales, los equipos con acceso a la SAN tienen una

interfaz de red específica que se conecta a la SAN.

INTERNET

para empezzar a hablar de el internet empezamos por su origen:

Los orígenes de Internet se

remontan a más de veinticinco años atrás, como un proyecto de investigación en

redes de conmutación de paquetes, dentro de un ámbito militar. A finales de los años sesenta (1969), en plena

guerra fría, el Departamento de Defensa Americano (DoD) llegó a la conclusión

de que su sistema de comunicaciones era demasiado vulnerable. Estaba basado en

la comunicación telefónica (Red Telefónica Conmutada, RTC), y por tanto, en una

tecnología denominada de conmutación de circuitos, (un circuito es una conexión

entre llamante y llamado), que establece enlaces únicos y en número limitado

entre importantes nodos o centrales, con el consiguiente riesgo de quedar

aislado parte del país en caso de un ataque militar sobre esas arterias de

comunicación.

Como alternativa, el citado

Departamento de Defensa, a través de su Agencia de Proyectos de Investigación

Avanzados (Advanced Research Projects Agency, ARPA) decidió estimular las redes

de ordenadores mediante becas y ayudas a departamentos de informática de

numerosas universidades y algunas empresas privadas. Esta investigación condujo

a una red experimental de cuatro nodos, que arrancó en Diciembre de 1969, se

denominó ARPAnet. La idea central de esta red era conseguir que la información

llegara a su destino aunque parte de la red estuviera destruida.

inicio con la web 1.0

Limitada, usada fundamentalmente

para publicar documentos y realizar transacciones. Con ella, las grandes

empresas inauguraron su estrategia online. Crearon un sitio donde publicar

información corporativa, y desarrollaron planes de marketing y ventas que

incorporaban la Web como nexo con los clientes.

web 2.0

Un sitio Web 2.0 permite a los

usuarios interactuar y colaborar entre sí como creadores de contenido generado

por usuarios en una comunidad virtual, a diferencia de sitios web donde los

usuarios se limitan a la observación pasiva de los contenidos que se ha creado

para ellos. Ejemplos de la Web 2.0 son las comunidades web, los servicios web,

las aplicaciones Web, los servicios de red social, los servicios de alojamiento

de videos, las wikis, blogs, mashups y folcsonomías.

web 3.0

Se basa en la idea de añadir

metadatos semánticos y ontológicos a la World Wide Web. Esas informaciones

adicionales que describen el contenido, el significado y la relación de los

datos— se deben proporcionar de manera formal, para que así sea posible

evaluarlas automáticamente por máquinas de procesamiento. El objetivo es

mejorar Internet ampliando la interoperabilidad entre los sistemas informáticos

usando "agentes inteligentes". Agentes inteligentes son programas en

las computadoras que buscan información sin operadores humanos.

Con la web 3.0 se busca que los

usuarios puedan conectarse desde cualquier lugar, cualquier dispositivo y a

cualquier momento.

web 4.0

La Web 4.0 propone un nuevo

modelo de interacción con el usuario más completo y personalizado, no

limitándose simplemente a mostrar información, sino comportándose como un

espejo mágico que de soluciones concretas a las necesidades el usuario.

web 5.0

La red sensorial-emotiva.Aunque

un blog provoque un debate furioso o un video en YouTube genere una reacción en

cadena, la Web es"emocionalmente" neutra: no percibe qué siente el

usuario. El sitio wefeelfine.org rastrea frasesemotivas en la Web, las

categoriza, y registra la frecuenciay ubicación de "clusters" de

sentimientos. Laempresa Emotiv Systems ha creado, neuro tecnologíamediante,

auriculares que permiten al usuario interactuarcon el contenido que responda a

sus emociones ocambiar en tiempo real la expresión facial de un

"avatar".Si se pueden "personalizar" las interacciones para

crearexperiencias que emocionen a los usuarios, la Web 5.0será, sin duda, más

afable que sus antecesoras

VIRUS

En informatica, un virus de

computadora es un programa malicioso desarrollado por programadores que infecta

un sistema para realizar alguna acción determinada. Puede dañar el sistema de

archivos, robar o secuestrar información o hacer copias de si mismo e intentar

esparcirse a otras computadoras utilizando diversos medios.

Troyanos o caballos de Troya

Ciertos virus traen en su

interior un código aparte, que le permite a una persona acceder a la

computadora infectada o recolectar datos y enviarlos por Internet a un

desconocido, sin que el usuario se de cuenta de esto. Estos códigos son

denominados Troyanos o caballos de Troya.

Inicialmente, los caballos de

Troya permitían que la computadora infectada pudiera recibir comandos externos,

sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar,

borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan

robar datos confidenciales del usuario, como contraseñas bancarias.

Los virus eran en el pasado, los

mayores responsables por la instalación de los caballos de Troya, como parte de

su acción, pues ellos no tienen la capacidad de replicarse. Actualmente, los

caballos de Troya ya no llegan exclusivamente transportados por virus, ahora

son instalados cuando el usuario baja un archivo de Internet y lo ejecuta.

Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a

los buzones de los usuarios. Tales e-mails contienen una dirección en la web

para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo

que el mensaje dice que es. Esta práctica se denomina phishing, expresión

derivada del verbo to fish, "pescar" en inglés. Actualmente, la

mayoría de los caballos de Troya simulan webs bancarias, "pescando"

la contraseña tecleada por los usuarios de las computadoras infectadas. Existen

distintas formas para saber si estás infectado con un troyano y cómo eliminarlo

de tu PC.

Hijackers

Los hijackers son programas o

scripts que "secuestran" navegadores de Internet, principalmente el

Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del

navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o

ventanas nuevas, instala barras de herramientas en el navegador y pueden

impedir el acceso a determinadas webs (como webs de software antivírus, por

ejemplo).

Keylogger

El KeyLogger es una de las

especies de virus existentes, el significado de los términos en inglés que más

se adapta al contexto sería: Capturador de teclas. Luego que son ejecutados,

normalmente los keyloggers quedan escondidos en el sistema operativo, de manera

que la víctima no tiene como saber que está siendo monitorizada. Actualmente

los keyloggers son desarrollados para medios ilícitos, como por ejemplo robo de

contraseñas bancarias. Son utilizados también por usuarios con un poco más de

conocimiento para poder obtener contraseñas personales, como de cuentas de

email, MSN, entre otros. Existen tipos de keyloggers que capturan la pantalla

de la víctima, de manera de saber, quien implantó el keylogger, lo que la

persona está haciendo en la computadora. Cómo los keylogger nos roban la

información? Cómo cuidarse?

Zombie

El estado zombie en una

computadora ocurre cuando es infectada y está siendo controlada por terceros.

Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en

general. Usualmente esta situación ocurre porque la computadora tiene su

Firewall y/o sistema operativo desatualizado. Según estudios, una computadora

que está en internet en esas condiciones tiene casi un 50% de chances de

convertirse en una máquina zombie, pasando a depender de quien la está

controlando, casi siempre con fines criminales.

Virus de Macro

Los virus de macro (o macro

virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo

que, cuando una aplicación carga el archivo y ejecuta las instrucciones

contenidas en el archivo, las primeras instrucciones ejecutadas serán las del

virus.

Los virus de macro son parecidos

a otros virus en varios aspectos: son códigos escritos para que, bajo ciertas

condiciones, este código se "reproduzca", haciendo una copia de él

mismo. Como otros virus, pueden ser desarrollados para causar daños, presentar

un mensaje o hacer cualquier cosa que un programa pueda hacer.

Comentarios

Publicar un comentario